۱۰ تا از برترین ابزار های کالی لینوکس

مقدمه

اگر تازه با کالی لینوکس و دنیای تست آشنا شده، ابزارهای درست را برای شروع راه بسیار مهم انتخاب کنید. در این مقاله 10 ابزار پرکاربرد و اثبات شده به صورت عملی معرفی میکنم، همراه با نمونه دستورات، کاربردهای اصلی و نکات ایمنی/قانونی تا همان ابتدا درست و مطمئن باشید. برای هر ابزار یک مثال شروعی آوردهام تا آزمایشگاه سریع (VM یا محیط امن) خودت را راه بیندازی.

اصول اولیه قبل از شروع

همیشه فقط در محیطهای کنترلشده و با اجازهی صریح تست کن (هدف VM، ماشینهای CTF مانند Metasploitable، محیطهای TryHackMe/Hack The Box). بدون مجوز غیرقانونی استفاده می شود.

مستندات رسمی و تغییرات ابزارها را دنبال کن تا با تغییرات و باگهای جدید آشنا باشی. برای مثال Nmap و Metasploit تا ۲۰۲۵ همچنان بهروز میشوند و تغییر مکرر دارند.

فهرست ابزارها (با توضیح سریع، کاربردی و مثال)

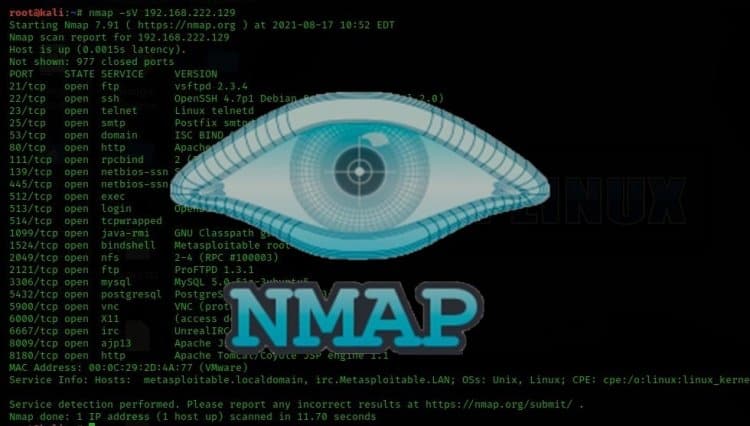

1. Nmap — اسکنر شبکه و پورت

کاربرد: مکانها، پورتها، سرویسها و تشخیص نسخههای سرویسها.

چرا مهم؟ پایه هر ارزیابی است؛ نتایج Nmap نقشه اصلی حمله/ارزیابی را میسازد. نسخههای Nmap مرتب بهروزرسانی میشوند

مثال شروعی:

nmap -sS -sV -Pn 192.168.1.0/24

2. Hydra — برودفورس و تست رمز (THC-Hydra)

کاربرد: تست بروتفورس روی پروتکل های متداول (SSH/FTP/HTTP و غیره).

نکته: ابزار قدرتمندیست؛ فقط در محیط قانونی استفاده کن.

مثال:

hydra -l admin -P passwords.txt ssh://192.168.1.100

3. SQLMap — اتوماسیون تست تزریق SQL

کاربرد: تشخیص و سوء استفاده از SQL Injection، استخراج دیتابیس و فایلهای سیستم در مواردی که مجاز است.

چرا مفید؟ خودکارسازیِ شناسایی و نفوذ SQL، مخصوصاً برای شروع بررسیهای وب.

مثال:

sqlmap -u "http://target.com/page.php?id=1" --batch --dbs

4. WPScan — اسکن آسیب پذیری وردپرس

کاربرد: شناسایی نسخه وردپرس، پلاگین ها و آسیب پذیری های شناخته شده است.

نکته: چون وردپرس هدف رایجیست، دیتابیس WPScan مرتب بهروزرسانی و گزارش سالانه منتشر میکند.

مثال:

wpscan --url https://example.com --enumerate p

5. Hashcat — کرک هشها (با پشتیبانی از GPU)

کاربرد: برنامه بازیابی رمز با استفاده از GPU/CPU؛ دیکشنری، قواعد و حالت های ترکیبی.

نکته: hashcat یکی از سریعترین ابزارهای بازیابی است و تا ۲۰۲۵ نسخهها و ریفکتورهای جدید دریافت کردهاند

مثال ساده:

hashcat -m 0 -a 0 hashes.txt wordlist.txt

6. John the Ripper — کرکر متن-باز

کاربرد: کرک پسوردها (آفلاین)، پشتیبانی از فرمتهای متعدد و «جمبو» برای هشهای پیچیده.

به عنوان مثال:

john --wordlist=wordlist.txt hashes.txt

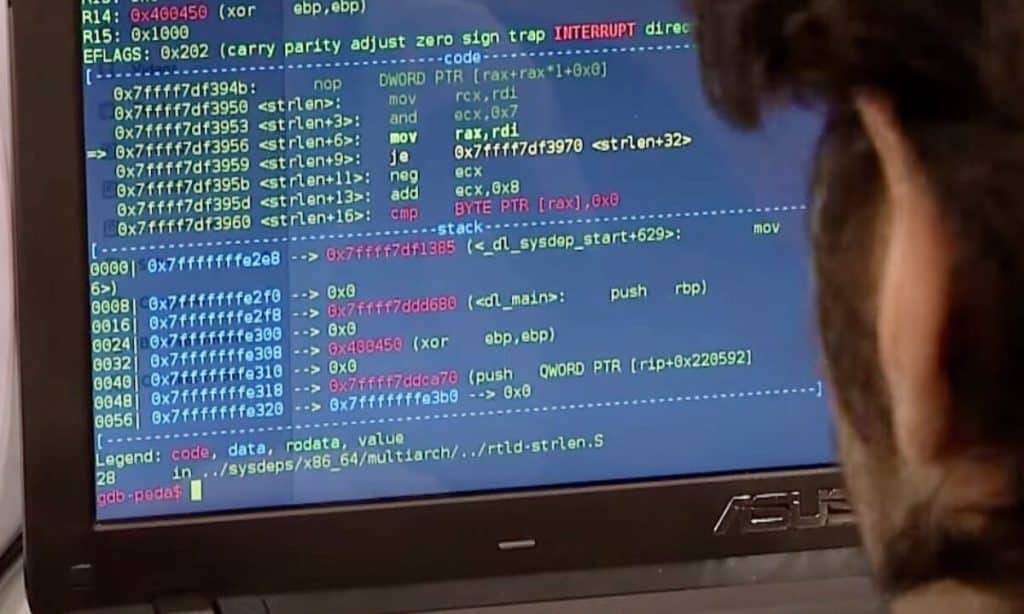

7. Metasploit Framework — پلتفرم جامع تست نفوذ

کاربرد: ماژولهای اکسپلویت، payload، اسکن و مدیریت حملات پس از نفوذ.

نکته: Metasploit بهروز و پویاست؛ تیم توسعه (Rapid7) مرتباً ماژولهای جدید و باگفیکس منتشر میکند — برای مطالعه تغییرات، یادداشتهای انتشار را چک کن

شروع سریع: در ترمینال:

msfconsole

search type:exploit apache

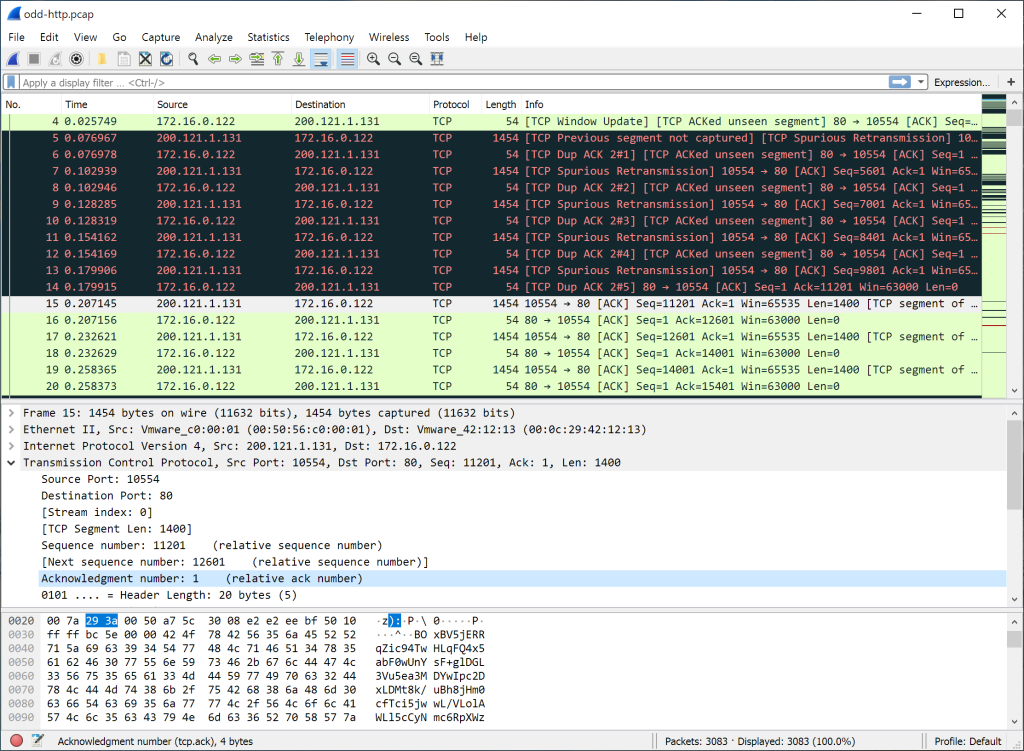

8. Wireshark — تحلیل و ضبط ترافیک شبکه

کاربرد: نمایش و تحلیل packetها، فیلترهای دقیق برای بررسی HTTP/DNS/TCP و غیره.

نکته: ابزار آموزشی عالی برای فهم پروتکلها؛ اما ترافیک ترافیک فقط با اجازه انجام شود.

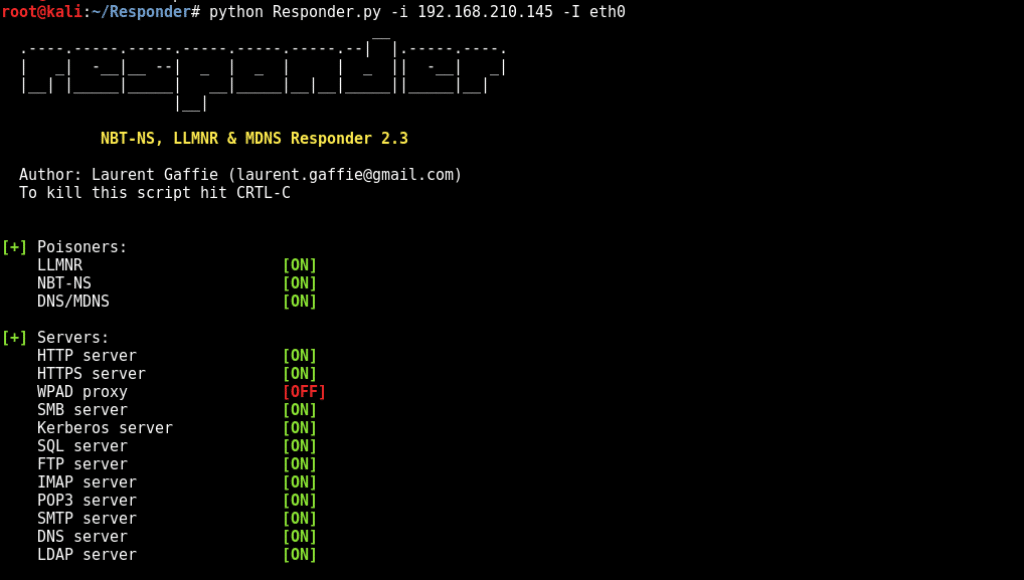

9. پاسخ دهنده — پاسخ دهنده شبکه محلی

کاربرد: پاسخدهی به درخواستهایی مانند LLMNR/NetBIOS/DNS برای دریافت هشها یا اطلاعات در شبکههای آزمایشی محلی.

هشدار امنیتی/قانونی: بسیار قوی و بالقوه خطرناک؛ فقط در شبکه آزمایشی و با مجوز استفاده شود.

به عنوان مثال:

responder -I eth0

10. Burp Suite (Community) — پروکسی واسط و تست وب

کاربرد: پروکسی برای دیدن/تعریف مجدد درخواستهای مرورگر، فازیینگ، تکرارکننده، نفوذگر (در نسخهی امکانات بیشتر).

شروع: مرورگر را به proxy 127.0.0.1:8080 وصل کن و ترافیک را از تب Proxy ببین.